O pfSense vai muito além de um firewall tradicional. Ele oferece ferramentas nativas para monitorar tráfego, gerar relatórios e disparar alertas, além de suportar pacotes adicionais que ampliam a visibilidade da rede. Neste guia, vamos mostrar como aproveitar ao máximo os gráficos, logs e alertas do pfSense.

1) Logs do Sistema e Firewall

Acompanhe eventos de autenticação, DHCP, VPN e principalmente tráfego bloqueado/liberado pelas regras de firewall.

- Onde acessar: Status > System Logs.

- Dica prática: habilite Log packets matched nas regras críticas para entender acessos específicos.

2) Monitoramento de Interfaces (Traffic Graph)

Exibe gráficos em tempo real de uso de banda por interface. Útil para identificar saturação de link ou picos anormais.

- Onde acessar: Status > Traffic Graph.

- Dica: acompanhe interfaces WAN e LAN em paralelo para detectar gargalos.

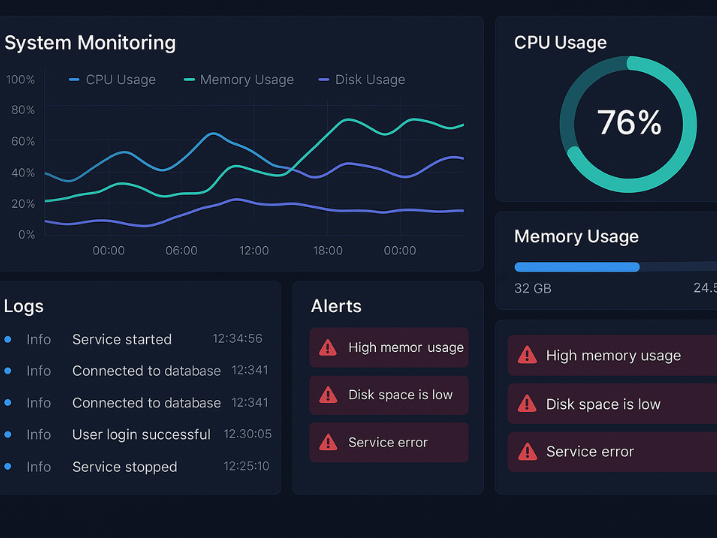

3) System Activity e Monitoring (RRD)

Use os gráficos RRD para acompanhar uso de CPU, memória, tráfego por interface e latência dos gateways.

- Onde acessar: Status > Monitoring.

- Boas práticas: configure thresholds para identificar quedas ou picos anormais.

4) Alertas de Conectividade (Gateways)

Monitore perda de pacotes e latência. O pfSense gera alertas automáticos e pode acionar failover quando detecta instabilidade.

- Onde acessar: System > Routing > Gateways.

- Dica: ajuste o campo Monitor IP para cada gateway com um endereço confiável (ex.: 8.8.8.8).

5) Plugins de Monitoramento Avançado

Amplie as capacidades do pfSense com pacotes adicionais:

- Darkstat: estatísticas por IP, porta e protocolo.

- BandwidthD: relatórios detalhados de uso de banda por IP.

- ntopng: análise avançada em camada 7, identificando aplicações e conexões.

Onde instalar: System > Package Manager.

6) Integração com Sistemas Externos

Exporte logs via Syslog para servidores externos (ELK, Graylog ou SIEM corporativos). Isso permite centralizar e correlacionar eventos de múltiplos dispositivos da rede.

7) Notificações e Alertas Automáticos

Receba alertas por e-mail ou integrações externas sempre que ocorrerem eventos críticos.

- Onde configurar: System > Advanced > Notifications.

- Uso prático: ser notificado sobre queda de link ou falha de VPN.

Conclusão

O monitoramento é essencial para prevenir incidentes, identificar gargalos e manter a rede estável. O pfSense já oferece recursos nativos poderosos, e com os pacotes certos pode se tornar um verdadeiro painel de visibilidade para administradores de rede.